こんにちは、イネーブラーのGNSS事業部の佐藤真木です。お客様からのお問い合わせの中にGNSSのセキュリティに関するものが増えてきました。本稿ではGNSSのセキュリティを概説し、イネーブラーにおける取り組みに関しても紹介させていただきます。

✅ 本記事を読む読者層

- ・GNSSが関連した業務にかかわる人全般

- ・小ネタが欲しいビジネスマン

✅ 忙しい人のために3行で説明

- ・GNSSのハッキング(スプーフィング)に関する事件が欧米を中心に起きつつある。

- ・GNSSのハッキングにはGNSSシミュレーターの技術が使用される。

- ・対策は「まずは検知技術を知る。中~長期的にはアンテナ技術、信号認証技術になっていく」と心得よ。

ショーケースで2036年にタイムスリップ!?

一つの事例を紹介いたします。2019年にジュネーブで開催されたモーターショー(The Geneva International Motor Show)では、未来のコンセプトモデル車が展示されたそうですが、ショーの当日、コンセプトにとどまらず2036年にタイムスリップしてしまった車があったそうです。

(出展:Secure World WED | MAR 13, 2019, https://www.secureworldexpo.com/industry-news/geneva-auto-show-gps-spoofing-stunt)

記事中では、「ワームホールが出現し未来にタイムスリップしたのか?」などとユニーク描かれていますが、これは多くの展示車両のステイタスが2036年のバッキンガムのとある場所を示したためです。原因は特定されていませんが、いわゆるGNSSスプーフィング(ハッキング)の事例といえ、手がかりになりそうなのは「とある場所の住所」であることが言及されています。そして、その住所はGNSSシミュレーターを製造・販売しているRacelogic社の住所を示していました。

GNSSシミュレーターとGNSSスプーフィング

GNSSシミュレーターとは、疑似的にGNSS信号を生成し、GNSSデバイスのテストを行うための機器です。GNSSシミュレーターは、GNSSの疑似電波を発信することができるのですが、空間に放射してテストすることは推奨されていません。それは、周辺のGNSSデバイスに悪影響を及ぼすことが恐れがあるためといえます。そこで、多くのテストオペレーターは、テスト対象とGNSSシミュレーターを同軸ケーブルで結線した「閉じた環境」でGNSSデバイスのテストを実施しています。代表的なGNSSシミュレーターの外観は下記のとおりです。(注:labsat社のものではございません。)

問題なのは、故意にGNSSシミュレーターの信号を空間に放射し、GNSSが搭載されたデバイスを攻撃する場合で、GNSSスプーフィング(ハッキング)と呼ばれています。古くからGNSS業界では、「GNSS信号のぜい弱性」が議論されますが、スプーフィングの視点でぜい弱性を語る場合、「GNSSの民生用信号の仕様は公開されているため、ハッキングがしやすい、ぜい弱だ。」という意味になります。(逆に、軍用信号は、政府に認められたユーザーしか仕様にアクセスができないため、その意味では、民生信号より安全性が担保されています。)

従来、GNSSシミュレーターは、非常に高価な機器でありごく限られたユーザー・研究者のためのツールでした。その意味で、上のような事件のリスクは限定的なものに留まっていたといえます。しかし、ここ10年くらいでRacelogic社の様な「中価格帯の製品」が流通するようになり、リスクは顕在化しつつある状況です。加えて、SDR技術(software defined radio)の普及により「市井のユーザーでも無線信号の開発・実験が行えるようになった」という事情が、GNSS信号のぜい弱性を議論する契機になっています。

ジェノバのモーターショーの件の詳細は明らかになっていませんが、故意または過失によりGNSSシミュレーターの信号を放射し、周辺のGNSSデバイスの位置をハッキングしてしまったのではないかと推察されます。(Labsat社の住所を表示させるというのは、意味深に感じます。)このほか、2017年においても黒海周辺の海域で大規模なスプーフィング事例が頻発したことから、詳細なレポートが報告されています。日本においては、まだスプーフィングの事例は聞きませんが、油断ならない状況といえるでしょう。

なお、過失による事件の例として、数年前のGNSSの国際学会において、展示されていたGNSSシミュレーターから信号が漏れて(終端しなかった)、誤動作を起こし再起不能になったスマートフォンがあったという話もあります。電波を(空間に)放射するという行為は、ほとんどの場合、電波法の規制にかかわってくるので、厳重に確認・管理の上で実施することが通常です。実験目的であっても、所管する機関・部門等によく確認することをお勧めします。

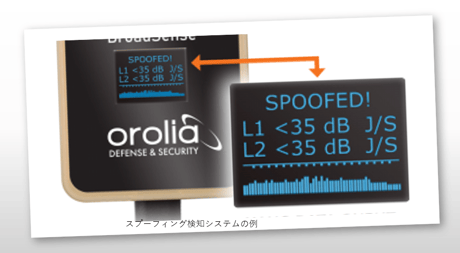

それでは、GNSSの安全性はどうする?

GNSSの安全性(スプーフィング対策)についてお問い合わせをいただいた場合、イネーブラーではまず、⓪「GNSS以外のバックアップ手段との連携の見直し、運用方法の見直し」を一緒に考えていきます。スプーフィングの検知技術は、100%完ぺきではないにしても、開発は進んでおり、スプーフィング検知・軽減をうたったGNSS受信機がよくみられるようになりました。(この点、GPSFirewallという呼称で売り出されている製品もありますが、一種の検知・軽減技術といえます。)この検知機能を活用することで、スプーフィングの恐れがある場合には、バックアップセンサーに切り替えることや、システム運用においてGNSSの重みづけを変えることなどがあり得るでしょう。この場合、各GNSSメーカーの検知・軽減機能をベンチマークしたり、数値化する必要があるといえ、この検証作業にかかわるケースが多くなってきました。

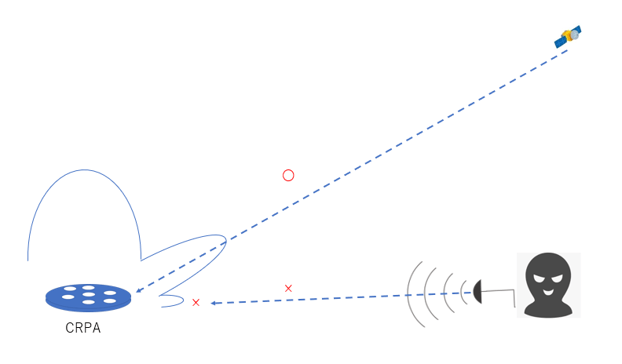

スプーフィングに対するより積極的な対抗策として、議論されているのは、①CRPAアンテナ(controlled radio pattern antenna :複数素子で位相制御するアンテナ)と②GNSSの信号認証技術です。どちらの技術も専門性が高くなってくるので、今回は両者のトレンドだけ述べる形にいたします。

①CRPAは、複数のアンテナ素子面を設けることで、特定の電波の到来方向を把握、抑圧する技術ですが、従来軍用技術として開発されてきた側面があり、入手性が悪いです。また入手ができたとしても、CRPA技術の一部分だけというものが多く、トータルなスプーフィング対策を導入するには、ユーザー側に高度な信号処理、プログラミング、ハードウェアの知見が必要になります。その意味で、民生ユーザーが導入するにはハードルが高いのが現状です。しかしながら、日本においてもこのアンテナ技術に取り組んでいる研究者はいるので、中長期的に情報をキャッチアップしていくべき技術分野といえます。

(QSS, 2019年10月07日「中部大学、妨害に強いGPS受信システムを共同研究」: https://qzss.go.jp/news/archive/chubu_191007.html)

イネーブラーでもいくつかこのアンテナ技術の取り扱い・評価を始めたところですので、気になる方はお問い合わせください。

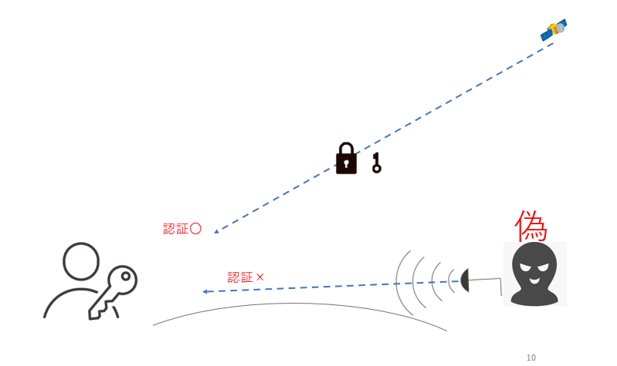

②信号認証技術(signal authentication)とは、真のGNSS信号と偽のGNSS信号を区別するために、GNSS信号そのものに認証機能を盛り込むアプローチです。認証機能を格納するレベル、認証データの生成アルゴリズム、ユーザー側で認証に使用する鍵をどのように取得するかなどで、さまざまな議論がされていますが、いずれにしろ衛星の信号仕様やインフラに関連する技術なので、こちらも中長期的に取り組むべきものです。日本においても信号認証技術の取り組みがいくつか始まっています。

(QSS:2021年03月09日, https://qzss.go.jp/overview/information/qzss_210309.html)

(ENRI:2020年8月30日, https://www.enri.go.jp/report/hapichi/data2020/2020_p2.pdf )

信号認証に関しても、イネーブラーは評価システム、シミュレーションシステムの環境構築を進めてまいりますので、ご興味がある方はお問合せください。

まとめ

本記事では、GNSS信号のセキュリティ面での議論を概説してまいりました。RTKやPPPなどの㎝測位が従来に比較して、安価に導入できるようになってきましたが、そのシステムが安全かどうかをしっかり検証できているユーザーはまだ少ない印象です。本稿をきっかけに議論を始めてみたらいかがでしょうか。本格的な検証・評価にはコストと時間がかかりますが、イネーブラーをつかってコストと時間の節約をすることもできますよ?!以上。

佐藤